انواع فایروال شبکه های بزرک

فایروالهای شبکهای (Network Firewall) در نقاط ورودی و خروجی شبکه قرار میگیرند و تمام ترافیک عبوری را کنترل میکنند. این نوع فایروال معمولاً در perimeter شبکه نصب شده و اولین خط دفاعی محسوب میشود. فایروالهای Web Application (WAF) متخصص محافظت از اپلیکیشنهای وب هستند و میتوانند حملات مخصوص وب مثل SQL Injection، Cross-Site Scripting و DDoS را تشخیص دهند.

فایروالهای Database قابلیت نظارت بر ترافیک پایگاه داده و جلوگیری از دسترسی غیرمجاز به اطلاعات حساس را دارند. Next-Generation Firewall (NGFW) ترکیبی از قابلیتهای فایروال سنتی، IPS، application control و threat intelligence است که امنیت جامعتری ارائه میدهد. فایروالهای cloud-native نیز برای محافظت از زیرساختهای ابری و hybrid طراحی شدهاند.

ویژگیهای کلیدی فایروالهای Enterprise

Deep Packet Inspection یکی از مهمترین قابلیتهای فایروالهای مدرن است که امکان بررسی محتوای بستهها را در سطح application layer فراهم میکند. این تکنولوژی قادر است پروتکلها، اپلیکیشنها و حتی محتوای فایلها را تشخیص دهد. Application Control امکان کنترل دقیق بر اپلیکیشنهای مجاز و غیرمجاز را میدهد و میتواند استفاده از اپلیکیشنهای خاص را محدود یا مسدود کند.

قابلیت Intrusion Prevention System (IPS) امکان تشخیص و مسدود کردن حملات real-time را فراهم میکند. این سیستم از signature-based detection و behavioral analysis برای شناسایی الگوهای مشکوک استفاده میکند. User Identity Management امکان کنترل دسترسی براساس هویت کاربر را میدهد و میتواند با سیستمهای Active Directory و LDAP یکپارچه شود. Anti-malware و Anti-virus engines نیز برای تشخیص و حذف بدافزارها در ترافیک عبوری به کار میروند.

معماری استقرار فایروال در شبکههای بزرگ

در شبکههای enterprise، فایروالها معمولاً در چندین لایه مستقر میشوند که این مدل را Defense in Depth مینامند. فایروال perimeter در نقطه اتصال به اینترنت قرار گرفته و اولین سطح دفاعی را تشکیل میدهد. Internal segmentation firewall ها شبکه داخلی را به زیرشبکههای مختلف تقسیم میکنند و lateral movement تهدیدات را محدود میکنند.

Data center firewall ها ترافیک بین سرورها، پایگاههای داده و سیستمهای حساس را کنترل میکنند. در معماریهای مدرن، micro-segmentation با استفاده از software-defined networking امکان کنترل دقیقتر ترافیک را فراهم میکند. Cloud firewall ها نیز برای محافظت از workload های ابری و hybrid cloud environments استفاده میشوند.

عملکرد و ظرفیت فایروالهای سازمانی

Throughput یکی از مهمترین معیارهای عملکردی فایروال است که بیانگر حجم ترافیک قابل پردازش در واحد زمان میباشد. این مقدار معمولاً بر حسب گیگابیت بر ثانیه اندازهگیری میشود و باید با حجم ترافیک شبکه متناسب باشد. Concurrent Connections تعداد اتصالات همزمانی است که فایروال میتواند مدیریت کند و برای شبکههای پرتردد حائز اهمیت است.

Latency زمان تاخیر ایجاد شده توسط فایروال در پردازش بستهها است که باید در حد مجاز باشد تا تجربه کاربری تحت تأثیر قرار نگیرد. New Session Rate سرعت برقراری اتصالات جدید را نشان میدهد که برای اپلیکیشنهای پویا مهم است. High Availability و Failover قابلیتهایی هستند که در صورت بروز نقص، سرویسدهی ادامه یابد.

معیارهای انتخاب فایروال سازمانی

در انتخاب فایروال برای شبکههای بزرگ، اولین گام تعیین نیازهای امنیتی و عملکردی است. حجم ترافیک، تعداد کاربران، نوع اپلیکیشنها و سطح امنیت مورد نیاز باید مشخص شود. سازگاری با زیرساخت موجود، قابلیت integration با سیستمهای امنیتی دیگر، و پشتیبانی از استانداردهای مورد نیاز اهمیت دارد.

Total Cost of Ownership (TCO) شامل هزینه خرید، پیادهسازی، مدیریت و نگهداری میشود که باید در نظر گرفته شود. Scalability قابلیت توسعه فایروال برای رشد آینده سازمان است. Vendor Support کیفیت پشتیبانی فنی، بهروزرسانیهای امنیتی، و دوره حیات محصول نیز عوامل مهمی در تصمیمگیری هستند.

برندها و تولیدکنندگان مطرح

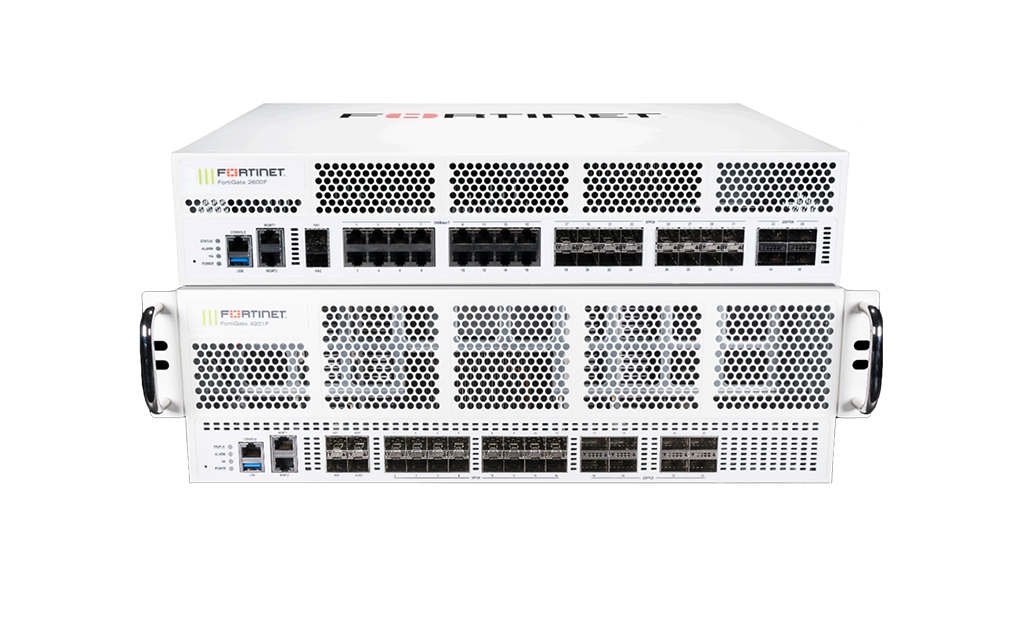

Palo Alto Networks به عنوان پیشتاز در زمینه next-generation firewall شناخته میشود و محصولات سری PA ارائه میدهد که قابلیتهای پیشرفتهای دارند. Fortinet با محصولات FortiGate ترکیب مناسبی از عملکرد، امنیت و قیمت ارائه میدهد. Cisco ASA و Firepower سریهای مختلفی برای نیازهای متفاوت سازمانی دارند.

Check Point نام آشنایی در دنیای امنیت شبکه است و محصولات quantum series ارائه میدهد. SonicWall برای سازمانهای متوسط گزینه مناسبی محسوب میشود. Juniper Networks نیز با سری SRX فایروالهای قدرتمندی برای service provider ها ارائه میدهد. هر برند نقاط قوت خاصی دارد که باید با نیازهای سازمان تطبیق داده شود.

انتخاب فایروال مناسب برای شبکههای سازمانی فرآیند پیچیدهای است که نیازمند بررسی جامع نیازهای امنیتی، بودجه و زیرساخت موجود میباشد. پیادهسازی صحیح فایروال به اندازه انتخاب آن مهم است و نیاز به طراحی دقیق معماری امنیتی دارد. آموزش تیم IT و ایجاد فرآیندهای مدیریت امنیت از جمله عوامل موفقیت در پیادهسازی فایروال محسوب میشوند.

بررسی مداوم عملکرد، بهروزرسانی منظم، و تنظیم fine-tuning سیاستهای امنیتی برای حفظ مؤثر بودن فایروال ضروری است. سرمایهگذاری در فایروال کیفی و مناسب میتواند سازمان را در برابر تهدیدات سایبری محافظت کند، compliance را تضمین نماید، و در نهایت هزینههای ناشی از حوادث امنیتی را کاهش دهد.